Netzwerke und Firewall

Netzwerkkomponenten: Azure Backbone

Regions

- aus mehreren Zonen (Rechenzentren)

- normalerweise wählt man Region in Nähe des Benutzers

- Unterschiede zwischen Regionen: Funktionen, Kosten

Region Pair

- zwei verbundene Regions

- mind. 500 km Abstand zueinander

- Ausnahme: Schweiz

- automatische Replikation einiger Services

- Beispiele

- North Central US ↔ South Central US

- East US ↔ West US

- North Europe ↔ West Europe

- Germany Central ↔ Germany Northeast

Availability Sets

- fault domains (FD)

- physikalische Trennung auf verschiedene Hardware im Rechenzentrum

- update domains (UD)

- Wartungen und Updates pro Update domain

- stellt sicher, dass nicht alles zusammen gewartet wird

Availability Zones

- mehrere Rechenzentren in einer Region

- physikalisch unabhängig: Strom, Kühlung, Netzwerk

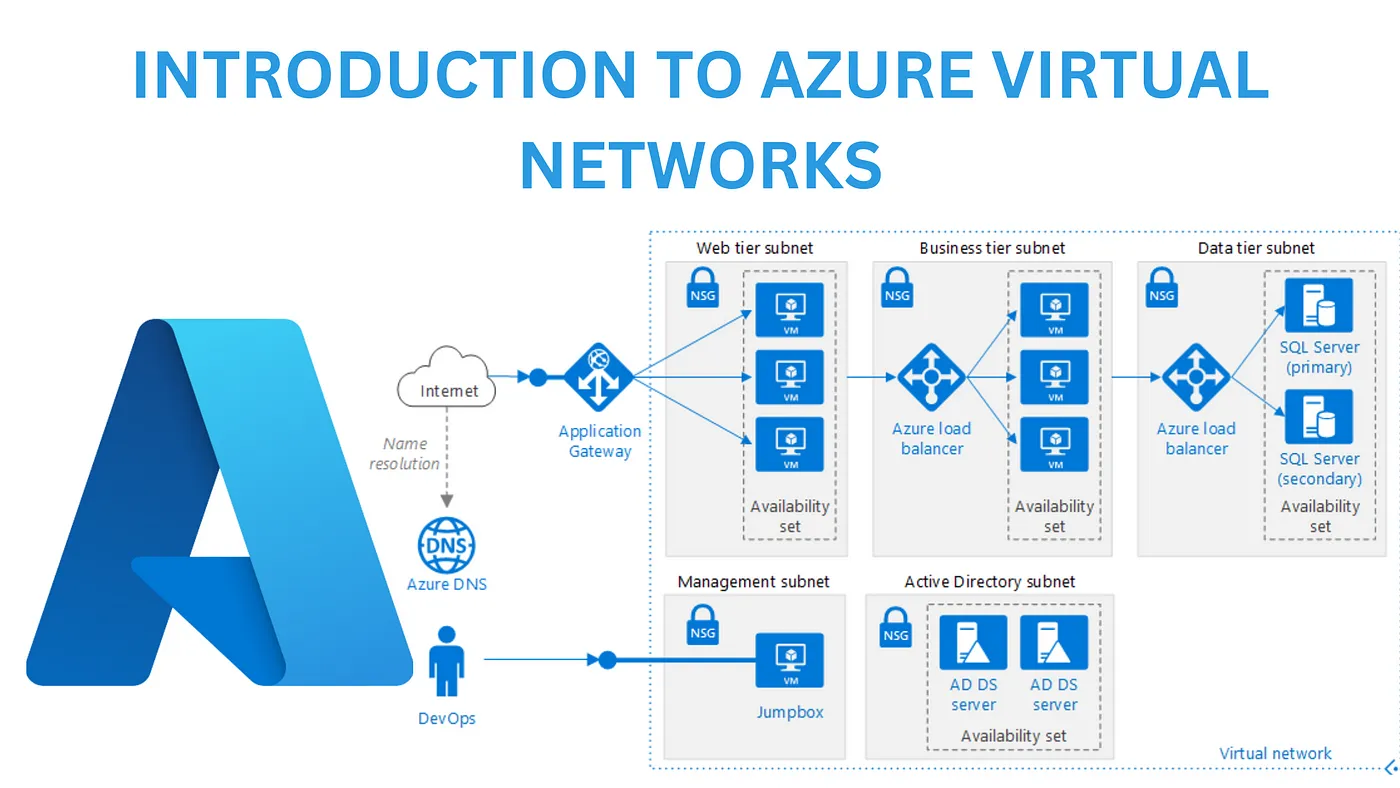

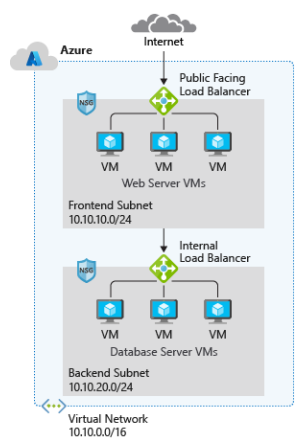

Virtual Network

-

wichtigster und komplexester Bestandteil

-

nutzt (private) IP-Adressbereiche

- Bereiche

- 10.0.0.0/8 (10.0.0.0 bis 10.255.255.255)

- 172.16.0.0/12 (172.16.0.0 bis 172.31.255.255)

- 192.168.0.0/16 (192.168.0.0 bis 192.168.255.255)

- Gründe

- Vermeidung von Routing-Konflikten mit öffentlichen IP-Adressen und solchen in anderen virtuellen Netzwerken von Azure-Kunden

- Trennung von privaten und öffentlichen Netzen: stellt sicher, dass interne Netzwerkverkehr innerhalb des virtuellen Netzwerks bleibt und nicht über öffentliches Internet geroutet wird

- Effiziente Ressourcennutzung: durch Standardisierung

- Bereiche

-

sichere Kommunikation der Services

-

Netzbereich mit mehreren Subnetzen

-

reservierte IP-Adressen:

- erste: Netzwerkadresse

- zweite: Standard-Gateway

- dritte: Azures DHCP-Bereich (Dynamic Host Configuration Protocol): Namensauflösung innerhalb des VNets

- vierte: für interne Dienste oder zukünftige Erweiterungen

- letzte: Subnetz-Broadcast-Adresse

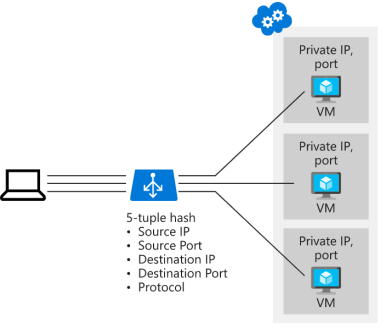

Load Balancer

-

verteilt Anfragen auf Ressourcen

-

public oder internal

-

führt Health Probes aus

-

Standard: 5-Tuble Hash (Source IP, Source Port, Destination IP, Destination Port, Protocol)

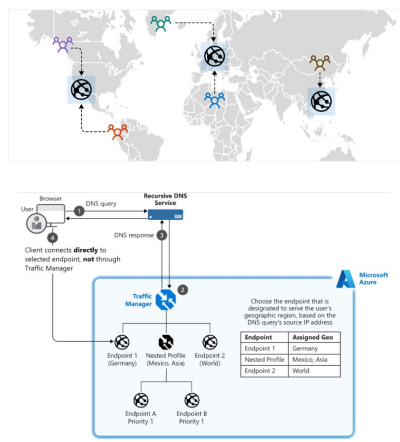

Traffic Manager

-

ähnlich wie Load Balancer

-

arbeitet jedoch mit DNS → multiregional

-

DNS: löst Domain Name in IP auf, je nachdem wo man sich befindet

-

Endpoints

- automatic failover

- performance routing

- maintenance without downtime

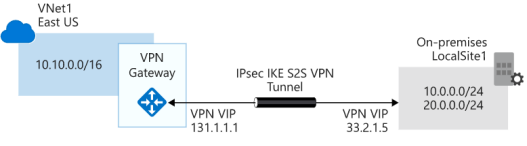

VPN Gateway

-

verschiedene VPN Typen

-

policy-based VPN

- statische IP-Adressen

-

route-based VPN

- Verbindung zwischen Netzwerken

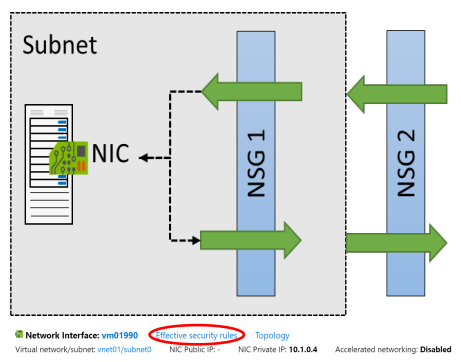

Network Security Groups (NSG)

-

filtert Netzwerkverkehr

-

eingehende und ausgehende Regeln

-

Azure setzt bereits Grundregeln

-

Prioritäten setzen, um Reihenfolge zu bestimmen

-

erster Treffer wird verarbeitet (Rest nicht mehr)

-

werden unabhängig geprüft

-

Regeln auf allen Leveln nötig

-

effektive Regeln prüfen

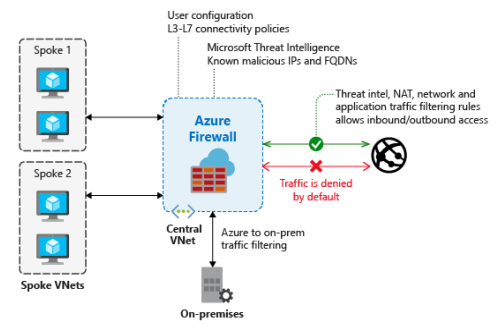

Azure Firewall

-

statusbehaftete, verwaltete Firewall-as-a-Service (FaaS)

-

regelt Server-Zugriff auf Basis der IP-Adresse

-

mit Filterregeln: eingehende und ausgehende

-

integrierte Hochverfügbarkeit

-

uneingeschränkte Skalierbarkeit

-

Layer 3-7 Filter Möglichkeiten

-

Regeln

- NAT Rules (Network Address Translation)

- Network Rules

- Application Rules

Azure DDoS Protection

-

DDoS-Angriffe: überlasten Netzwerkressourcen

-

bereinigt unerwünschten Netzwerkverkehr

-

SKUs

- Basic: automatisch aktiviert

- Standard: bietet mehr Schadensbegrenzfunktionen

- Traffic Monitoring

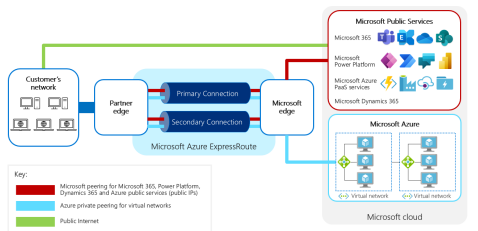

Azure ExpressRoute

-

Verbindung zwischen eigenem Netzwerk und Microsoft Azure

-

umgeht öffentliches Internet

-

erhöht Zuverlässigkeit und Geschwindigkeit mit geringer Latenz

-

ermöglicht effiziente Hybrid-Cloud-Implementierung

Netzwerksicherheit

- kombinierte Sicherheitslösung

- Perimeter Layer (Aussengrenzen)

- Netzwerkzugang

- schützen der Netzwerkgrenzen mit DDoS Protection und Azure Firewall

- Netzwerk Layer

- Traffic zulassen/sperren mit Network Security Group Regeln

- Zugang auf Ressourcen im Netzwerk

Admin/User Zugang auf VMs/Ressourcen

- Installation und Konfiguration

- Unterhalt und Patching

- Fehleranalyse

- …

Zugriffsmöglichkeiten auf Ressourcen

- direkter Zugriff auf Ressource (intern und extern)

- SSH

- Remotedesktop

- Azure Portal

- Zugriff über Azure Portal (extern)

- Azure Bastion

- Drittanbieter

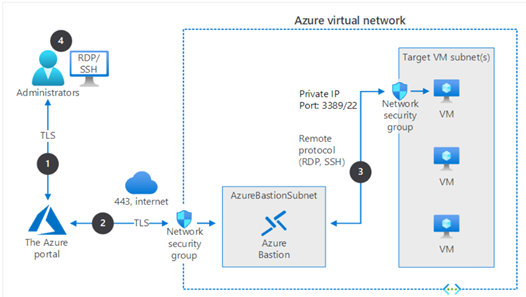

Azure Bastion

-

Zugriff direkt aus Azure Portal

-

keine veröffentlichte Ports

-

HTTPS offen nach aussen