RBAC

- Role-Based Access Control

- Berechtigungen werden durch Rollen Benutzern oder Identitäten hinzugefügt

- Berechtigungen werden über Ebenen nach unten vererbt

- allow model / additives Berechtigungsmodell

- grundsätzlich besitzt man keine Berechtigungen

- mit jeder Rollenzuweisung erhält ein Security principal mehr Rechte

- Rollenzuweisungen summieren sich zu effektiven Berechtigungen

- Anwendung

- bottom-up: Permissions → Roles → Groups

- top-down: Groups → Roles → Permissions

Begriffe

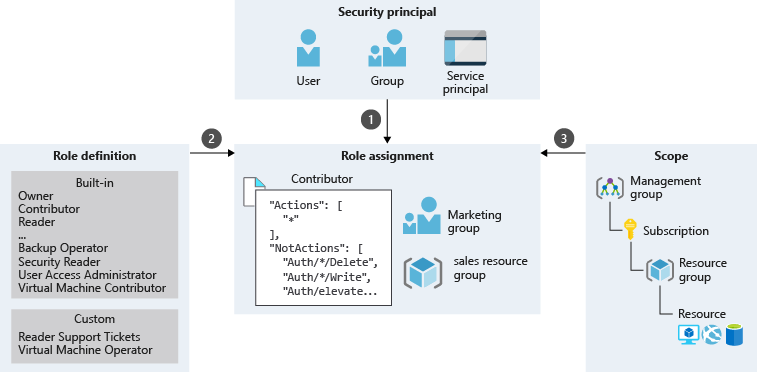

Security principal

- Wem soll Zugriff gewährt werden?

- Benutzer, Gruppe oder Applikation

Role definition

- Was darf man?

- Gruppe von Berechtigungen

- Built-in Roles / vorgegebene Rollen (Microsoft Learn Azure - Azure RBAC documentation - Azure built-in roles)

- Owner: voller Zugriff (mit Zuweisungsrecht von Berechtigungen)

- Contributor: Erstellung und Verwaltung von Azure Ressourcen (kein Zuweisungsrecht von Berechtigungen)

- Reader: sieht existierende Ressourcen

- User Access Administrator: Verwaltung von Berechtigungen

Scope

-

Wo wir die Berechtigung verliehen?

-

Level, auf der Berechtigung gesetzt wird

Role assignment

-

Bindung von Role zu Security Principal bei bestimmtem Scope für Berechtigung-Verleihung

NotActions

- Definierung von nicht erlaubten Berechtigungen

Effective permission

- Actions - NotActions

Vor- und Nachteile

Vorteile

- Flexibilität: Zuteilung je nach Bedarf von nur eine oder mehreren Rollen

- Geringer Verwaltungsaufwand: Keine Einzelberechtigungen mehr

- Geringe Fehleranfälligkeit: Einzelberechtigungen generieren mehr Fehler

- Effizienzsteigerungen: Keine manuellen Änderungen, Fehlerbehandlungen, Wartezeiten sowie individuelle Beantragungen von Rechten

- Sicherheit: Überberechtigungen werden verhindert, PoLP wird angewendet (Principle of Least Privilege)

- Transparenz: Die Namensvergabe ist verständlich und stärkt Transparenz bei Nutzenden

Nachteile

- Arbeitsintensive Erstellung: Überführung benötigt viel Zeit

- Temporäre Zuweisungen: Können leichter vergessen werden

- Anwendung: Bei kleinen Unternehmen ist die Erstellung und Wartung Zeitintensiver als individuelle Rechte zu vergeben

Best Practices

- Zuweisung von Rollen zu Gruppen, nicht zu einzelnen Benutzern

- Privileged Roles sparsam erteilen

- Privileged Identity Management (PIM)

Built-in und eigene Rollen anzeigen

- Resource groups

- Access control (IAM)

- Roles

Rollen einer Ressource anzeigen

- in Ressource gehen

- Access control (IAM)

- Role assignments

Rollen zuweisen

- in Ressource gehen

- Access control (IAM)

- Role assignements

- Add

- Add role assignment

Rollen löschen

- in Ressource gehen

- Access control (IAM)

- Role assignements

- Role assignement auswählen

- Delete

Aktivitäten ansehen

- in Ressource gehen

- Activity log

Benutzerverwaltung

alles unter: Microsoft Entra admin center

Anleitung siehe: Microsoft Learn Training - Create and manage users